Сегодня рассмотрим как развернуть центр сертификации windows, и поговорим для чего он нужен.

Собственный центр сертификации нужен для создания собственной инфраструктуры PKI – Public Key Infrastructure, то есть инфраструктуры открытых ключей. Если говорить в двух словах, то работает эта система так:

мы создаём центр сертификации, и распространяем корневой сертификат этого центра между нашими пользователями, устанавливаем его в доверенные корневые центра сертификации. Это значит, что тем сертификатам которые выдаст этот центр, все компьютеры где он установлен будут доверять.

То есть Вы подключаетесь к некому сайту по 443 порту (SSL), сайт показывает Вашему компьютеру сертификат, и если он подписан не доверенным центром сертификации, то браузер покажет предупреждении, и возложит решение на Ваши плечи, стоит ли доверять этому сертификату или нет. В том случае если Вы согласитесь продолжать, произойдет следующее:

Клиент и сервер согласовывают алгоритм шифрования, сервер отправляет клиенту свой сертификат, подписанный ЦС, и открытый ключ. Клиент проверят валидность сертификата, имени сервера ,которое вписано в сертификат, и посылает серверу случайный ключ, зашифрованный открытым ключом сервера. Сервер расшифровывает его своим закрытым ключом, и устанавливает соединение используя тот самый случайный ключ.

Также можно сказать серверу, что бы он запрашивал сертификат у клиента, для его аутентификации.

Сертификаты бывают: Самоподписанные (self-signed) – сервер сам выпускает сертификат, он ни кем не удостоверяется, поэтому ему по умолчанию не будут доверять.

Wildcard сертификаты можно выдавать на область имен – например *.domaim.ru будет действовать на все поддомены.

SAN (Subject Alternative Name) – В такой сертификат можно вписать дополнительные имена серверов, например при публикации OWA, нам потребуется несколько имён,что не делать несколько сертификатов, имена можно вписать в один.

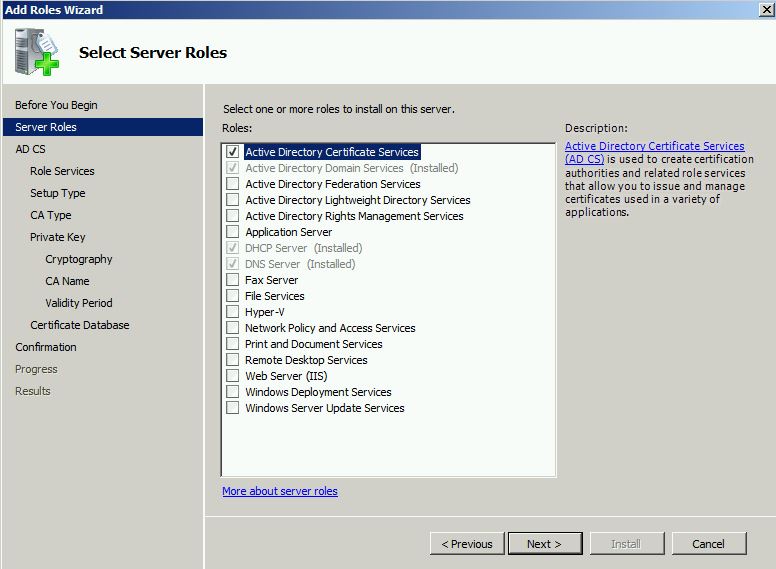

Для установки сервера CA устанавливаем следующие роли:

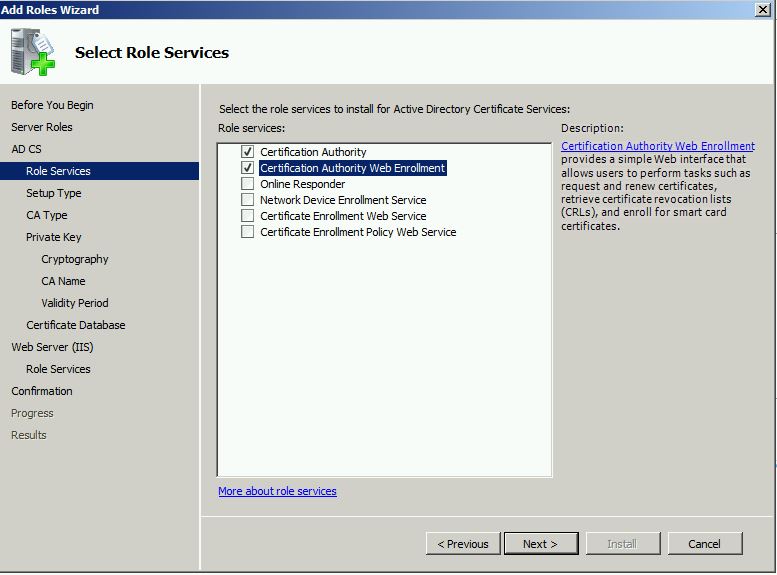

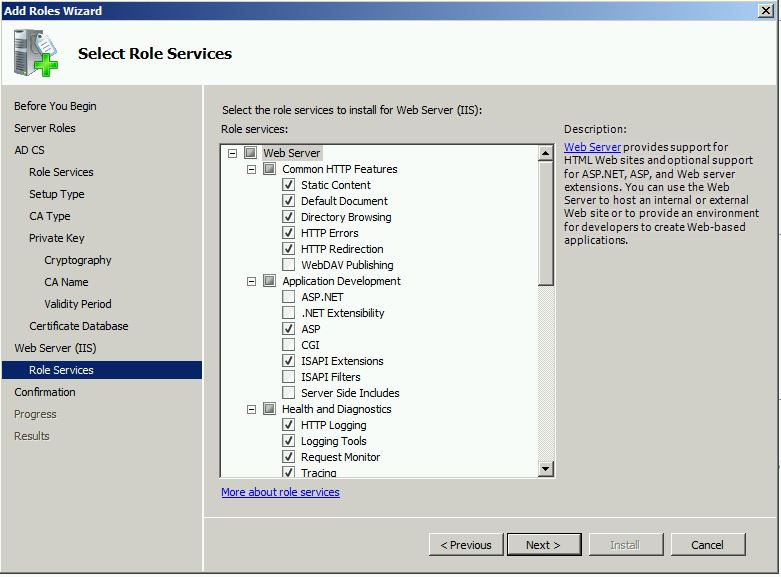

Выберем сам центр сертифкации, и веб интерфейс:

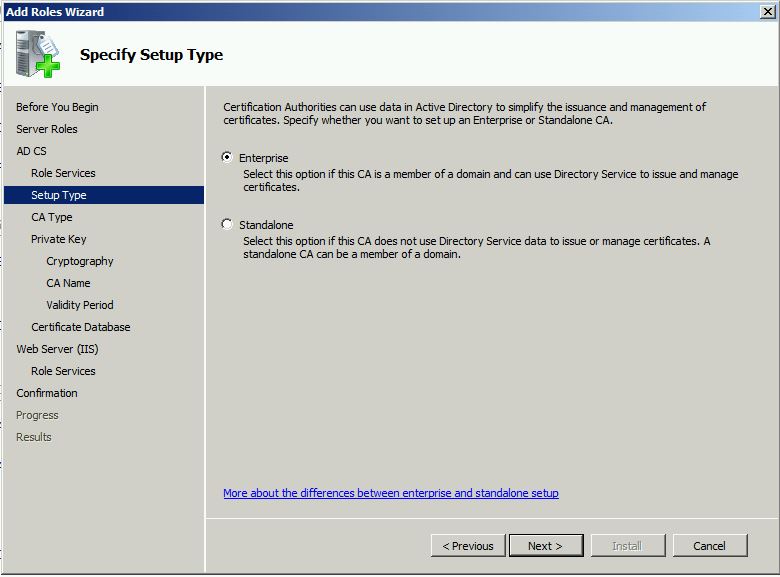

Enterprise – установка центра в существующий домен:

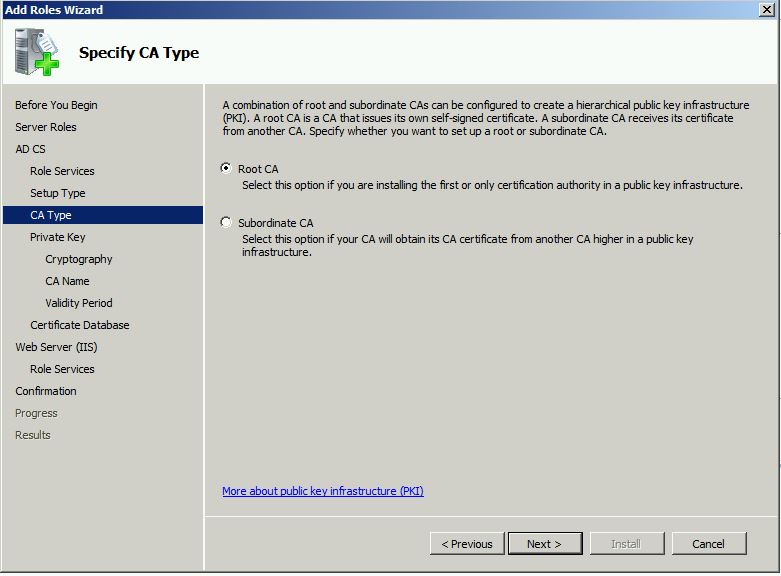

Сделаем наш сервер корневым:

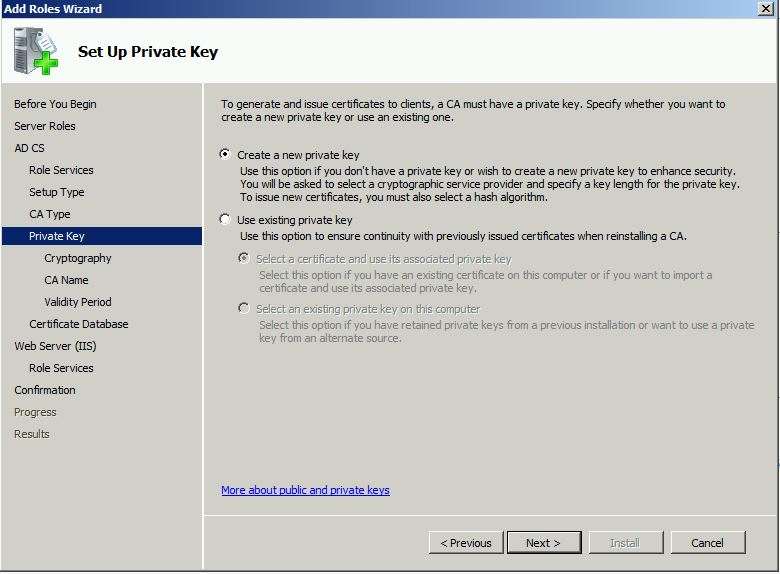

Сгенерируем новый приватный ключ:

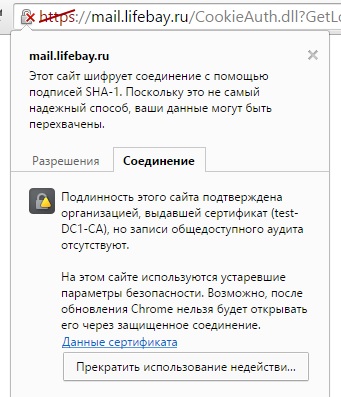

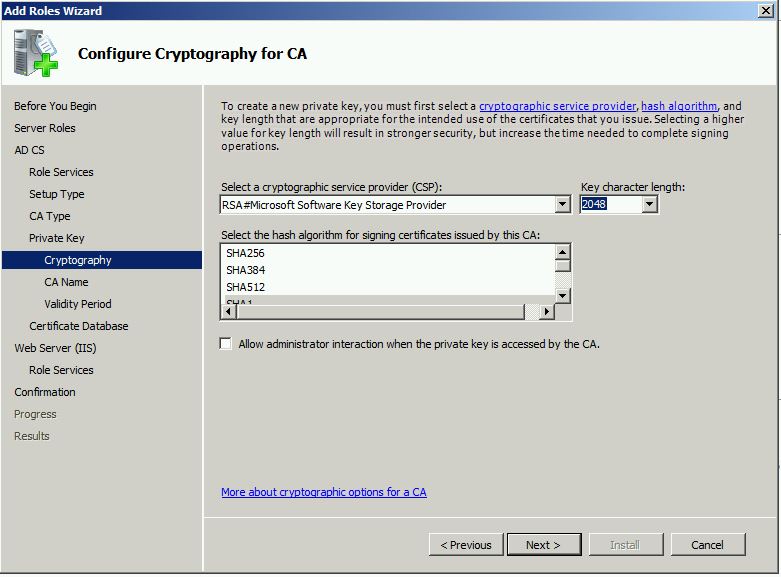

Внимание! Я при установке выбрал алгоритм подписи sha1. Данный алгоритм устарел, и браузер хром ругается, при заходе на сайт.

Поэтому при установке выбирайте минимум sha256. Если же Вы уже установили CA с алгоритмом sha1 поменять его можно через командную строку:

certutil -setreg ca\csp\CNGHashAlgorithm SHA256

net stop certsvc

net start certsvc

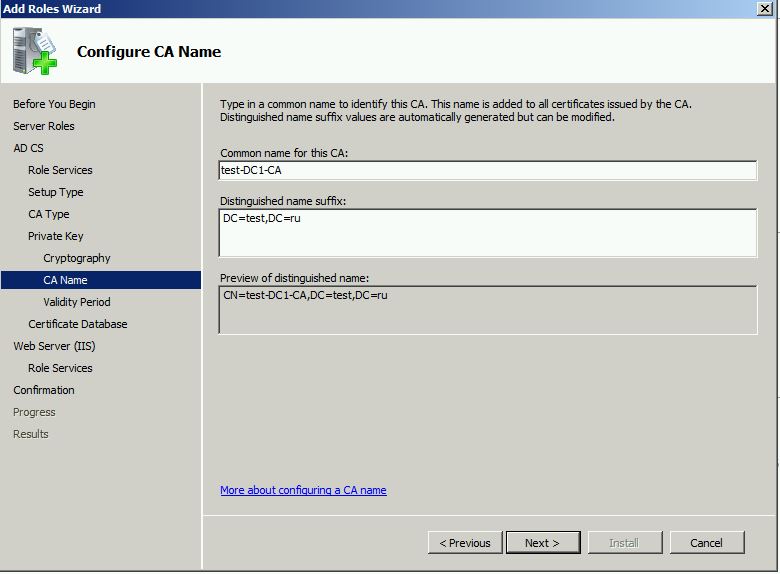

Выбираем имя нашего центра сертификации:

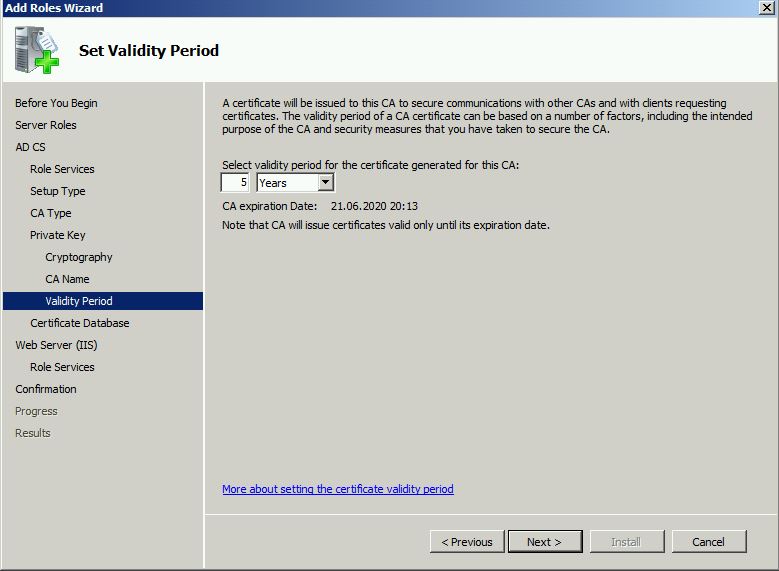

Тут можно выставить время действия корневого сертификата:

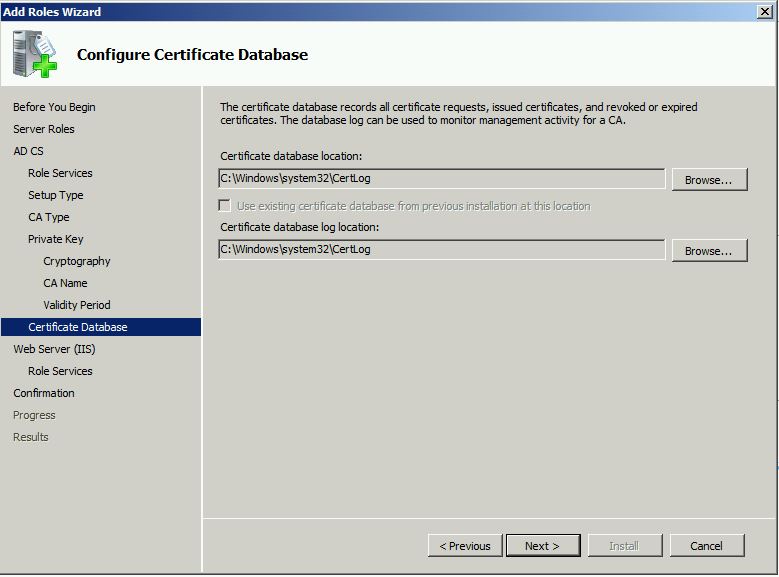

Дополнительные сервисы – оставим по умолчанию:

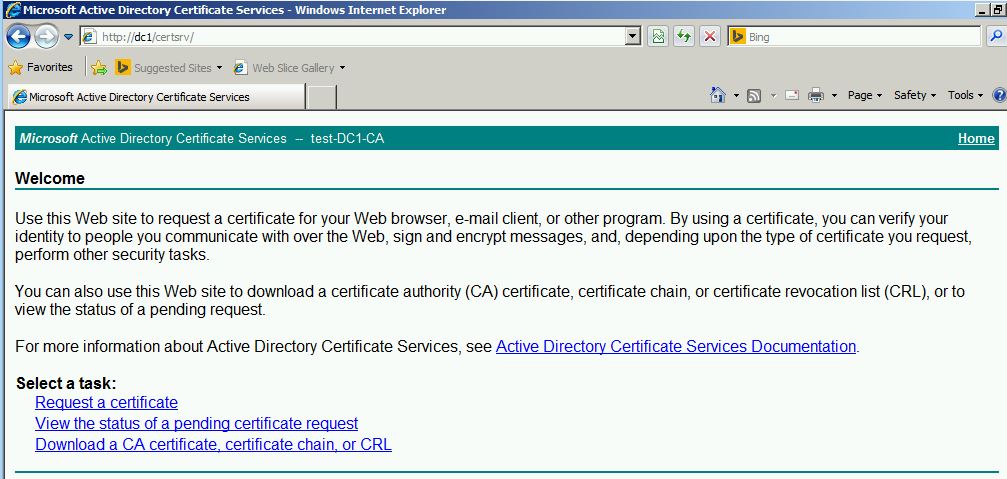

Теперь нам доступен веб интерфейс, по адресу http://dc1/csertsrv

По ссылке Download a CA сертификат можно скачать корневой сертификат ЦС.

Теперь на серверах мы сможем генерировать запросы на сертификаты, и подписывать их в нашем свежеустановленном центре сертификации. Для этого нужно сгенерировать запрос на сертификат с расширением req, открыть его блокнотом и скопировать запрос в поле, которое находится в веб интерфейсе, под ссылкой Request a certificat. У центра сертификации есть шаблоны, по которым он сможет выпускать сертификаты под разные задачи.

Если у Вас есть вопросы, задавайте их на форуме, или ниже в комментариях.

Добавить комментарий